红队第一篇-CDN判别与指纹识别

前言

思来想去,觉得每个月的文章写得应该具有连贯性。毕竟一个月一更新,理应把内容写得清晰、实用。不至于说,在网上随便找点东西就当是这个月的分享内容了。

我一直在强调,在信息收集的过程中,有一个步骤就是:判定目标的域名是否使用了CDN。如果没有使用,则可以对这个IP乃至他的C段做后续的操作。我也一直再强调,指纹识别。却始终没能给大家一些好用的工具。

这个月就分享一些在项目里一直用的工具,他们强大而且实用。

CDN识别

其实CDN识别,我曾经解释过这个东西,其核心原理就是去一些网站上使用类似超级ping的接口,然后看一下这个返回的IP是一个还是多个。如果是多个,那么他一定是CDN。

基于这个原理,找了一款python写的还算不错的小工具。

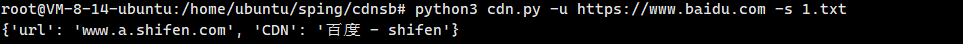

pip3 install -r requirements.txt python3 cdn.py -u https://www.baidu.com -s 1.txt

无返回值则该工具认为,该网站不存在CDN

指纹识别

我想护网的时候,我们更偏重于快速打点,什么是快速打点?就是快速的发现对方的一些脆弱的资产

这些资产我认为可以是(排序按权重)

- 历史上存在漏洞的框架(如ThinkPHP)等

- 某些脆弱的组件(Shiro等)

- 某一些CMS可能存在历史性的漏洞

- 管理后台,也许存在着弱口令、未授权

这些都将成为你的重点关注对象。

于是这里我们推荐款工具

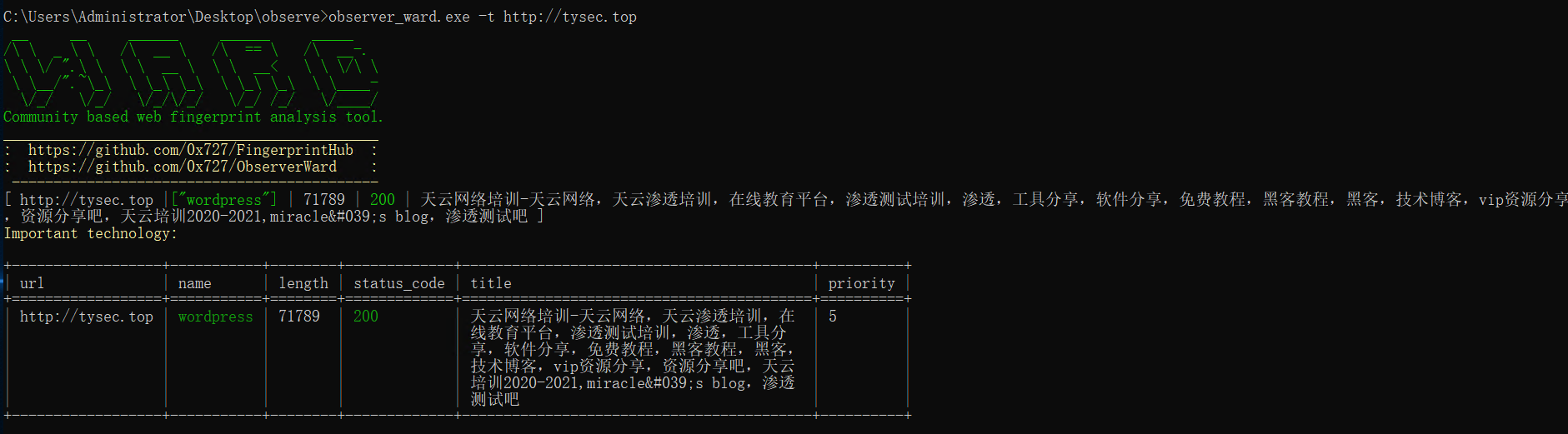

observer_ward 护网的时候就在使用,感觉非常不错。

用法也很简单,把你的oneforall结果放在这里面,然后让他批量识别。

txt里的格式应该为:

http/https+domain

例如:

https://tysec.top

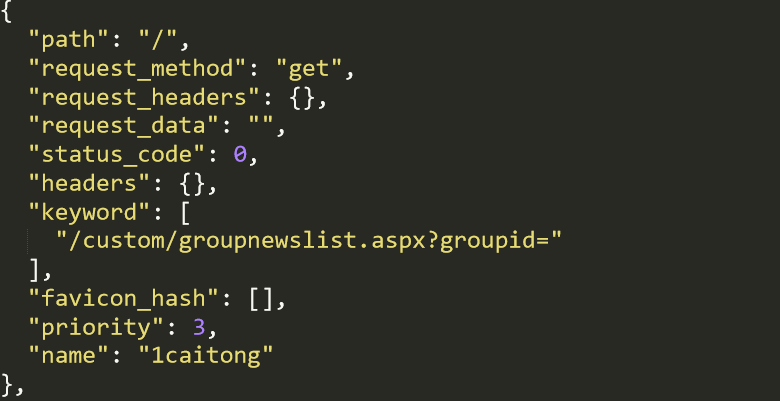

而这个原理也十分简单,在包里会有一个指纹的合集,以.json结尾的

你可以添加一些你项目中遇到的网站。

指纹找起来并不复杂,你只需要保证他们独一无二或尽可能的独一无二,例如:

- 某些页面的命名:wp-xxxx.php

- 某些静态资源:xxxx.js、xxxx.png(非常好用)

当然还有其他的,就靠你自己寻找了!